Как правильно выполнить настройку роутера MikroTik

Пользователи маршрутизаторов MikroTik нередко сталкиваются с многочисленными сложностями во время процедур настройки роутера. Это случается по причине некоторых отличий приборов.

Изложенное ниже практическое руководство поможет выполнить настройку девайсов этого производителя.

Инструкция выполнена на примере наиболее распространенной модели «RouterBOARD RB 951G-2HnD», однако успешно применима в качестве руководства при использовании других приборов RouterOS 6.25 и выше, так как они разработаны на основе одинаковой ОС.

Процедура подключения

Чтобы выполнить настройку WiFi маршрутизатора MikroTik потребуется следующее:

Последовательность сборки схемы включает следующие этапы:

Процедура настройки сетевой карты ПК

С целью входа в настройки маршрутизатора надо сделать:

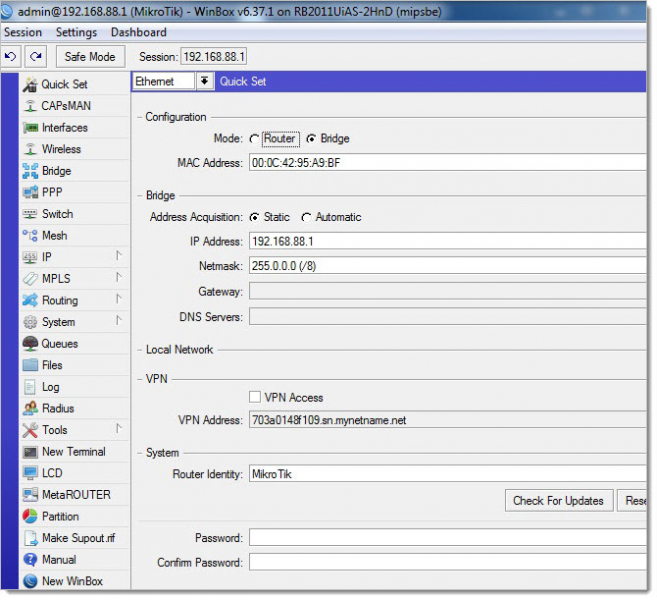

При возникновении проблем с автоматическим присвоением сетевой карте IP, следует прописать его самостоятельно, к примеру, 192.168.88.21 либо осуществить сброс маршрутизатора к заводским настройкам.

Процедура сброса настроек маршрутизатора Микротик

Процесс включает в себя следующий алгоритм действий:

Выполнение обновления прошивки

Желательно сразу закончив процедуру сброса приступить к обновлению прошивки маршрутизатора Микротик. С этой целью необходимо выполнить следующую последовательность действий:

Теперь следует перейти к процедуре настройки.

Настойка портов в «bridge»

К сожалению, у девайсов Микротик нет предустановленных настроек портов. На обычных маршрутизаторах есть надписи у портов, например, WAN или LAN. Таким образом, у них конкретный порт обладает определенными настройками сети и оставшиеся объединяются в «switch». Что значительно облегчает процесс подключения устройств.

А в Микротик несколько по-другому, здесь все порты одинаковы, то есть в качестве WAN можно использовать абсолютно любой порт. Например, в случае применения первого для питания, то для WAN будет использоваться пятый, оставшиеся же порты потребуется объединить с использованием «bridge» и дополнить их wifi.

Требуется сделать следующие шаги:

Итак, сейчас имеются объединенные в «switch» порты с первого по четвертый, дальше следует соединить их с wifi в «bridge».

С этой целью надо последовательно сделать следующее:

Как настроить статический IP

В предыдущих разделах этой инструкции процесс подключения к MikroTik осуществлялся по МАК адресу. Теперь следует присвоить роутеру статический ip.

Требуется выполнить следующую последовательность действий:

Процесс осуществления настроек сети в MikroTik

Теперь необходимо настроить интернет. Здесь существуют значительное количество вариантов исполнения задачи, поэтому ниже приведено два самых распространенных приема:

Прием первый

Итак, как было уже указано выше требуется применить пятый порт и подсоединить к нему кабель провайдера. Далее, чтобы получить настройки по «dhcp», требуется сделать следующее:

Прием второй

Требуется получить от провайдера необходимые данные и осуществить их ввод самостоятельно. Например, пользователь получил от провайдера следующие настройки: DNS – 192.168.1.1; IP – 192.168.1.104; шлюз – 192.168.1.1;.маска – 255.255.255.0.

Необходимо выполнить следующие пункты:

Затем, чтобы установить DNS, необходимо выполнить несколько шагов:

Сейчас у роутера интернет есть, но еще необходимо сделать настройки для девайсов, которые будут подключаться к нему. Поэтому надо перейти к дальнейшему разделу настройки Микротик.

Процедура настройки dhcp

Нужно настраивать dhcp для получения автоматически с маршрутизатора настроек интернета подключаемыми гаджетами. Процедура с dhcp простая и состоит из следующих действий:

В данный момент при подсоединении кабелем какое-нибудь оборудование к Микротик, он сразу будет иметь необходимые настройки, однако интернет пока не будет доступен. Требуется перейти к выполнению настройки «NAT».

Процедура настройки NAT

Чтобы была сеть у подключаемых пользователей, следует проделать несколько действий:

Сейчас есть возможность через кабель обеспечить пользователя интернетом. Остается только сделать настройки wifi, чтобы была работоспособна беспроводная связь.

Процесс настройки wifi в mikrotik

Процесс включает в себя следующие этапы:

Примечание:

В завершении кликнуть на «Ok». Готово! Теперь все работает. Чтобы проверить, надо просто подключить какой-нибудь девайс и ввести код доступа.

Блог – Настройка Wi-Fi хотспота на Mikrotik с перенаправлением на сайт провайдера и отдельной сетью для служебного доступа. Часть 2 – настройка распределенной беспроводной сети с роумингом

В первой части было рассмотрено создание автономного хотспота, который предоставляет доступ в Интернет через встроенный Wi-Fi адаптер или кабельную сеть.

Для покрытия беспроводной сетью больших помещений этого будет мало и требуется подключать дополнительные Wi-Fi точки, которые будут установлены равномерно по территории, или в местах наибольшего скопления людей с ноутбуками и смартфонами, а так же переключать клиентов с точки на точку во время перемещения, то есть осуществлять роуминг.

Настройка Wi-Fi хотспота на Mikrotik с перенаправлением на сайт провайдера и отдельной сетью для служебного доступа. Часть 1

Для установки большого количества устройств нужно подготовить типовую конфигурацию, что бы произвести настройку как можно быстрее и не совершать ошибок.

Отличаться одно от другого будет только IP-адресом и именем, поэтому для максимального удобства будем использовать конфигурацию в текстовом виде – ее можно легко редактировать перед установкой на новый маршрутизатор Mikrotik.

Для установки распределенных по помещению точек можно использовать беспроводные маршрутизаторы Mikrotik RB751G-2HnD, RB951G-2HnD с гигабитными, или RB751U-2HnD 10/100 мбит сетевыми портами. У каждого маршрутизатора их по 5 штук.

Что бы не настраивать беспроводную сеть с нуля, возьмем конфигурацию с центрального роутера, уберем все лишнее и загрузим на новое устройство.

На маршрутизаторе, который настраивали в первой части обзора имеется большое количество сетевых интерфейсов и интегрированный беспроводной адаптер, поверх которого создана виртуальная точка доступа.

Что бы получить конфигурацию в текстовом виде заходим в New Terminal и вводим export compact.

Выводится конфигурация только с теми параметрами, которые были изменены при настройке, это и есть отличие от команды export без параметров. Текст занимает большое количество строк и его нельзя выделить полностью, поэтому нажимаем правой кнопкой мыши в фон экрана и выбираем Copy All.

Полученный конфиг вставляем в текстовый редактор и удаляем все записи, кроме создания бриджей и настроек беспроводного интерфейса.

Естественно не обходится без проблем. Нужно быть внимательным.

Текстовая конфигурация встроенного беспроводного адаптера (как и любого другого, настоящего) не содержит упоминания о MAC-адресе, а вот у виртуального он имеется.

Если просто скопировать полученный текст и размножить его на несколько других маршрутизаторов Mikrotik, ничего работать не будет, т.к. у каждого виртуального адаптера будет одинаковый MAC-адрес.

Удаляем из текста mac-address=D6:CA:6D:62:FD:D8 сохраняя существующую разметку строк с переносами в виде слеша.

Заходим на новое устройство и сбрасываем настройки с помощью меню System->Reset Configuration, ставим галочки для отмены начальной конфигурации и отключения автоматической резервной копии предыдущих настроек.

Из созданного и отредактированного ранее текстового файла вставляем текстовый кнофиг в окно New Terminal.

И без перезагрузки все уже работает. Смотрим правильность применения настроек – созданы два беспроводных адаптера – настоящий и виртуальный.

Установлено ограничение по уровню сигнала.

И настроен профиль шифрования.

Кроме этого созданы два бриджа для открытой и рабочей сетей.

Т.к. у маршрутизатора Mikrotik RB751G-2HnD 5 сетевых портов, то его можно использовать как обычный коммутатор и подключать цепочкой, что бы не протягивать длинные кабели до центрального, и не устанавливать дополнительное оборудование. Поэтому создаем 3-й бридж – bridge_lan, в который добавляем все сетевые порты.

После всех настроек на вкладке Ports раздела Bridge должна появиться следующая картина – все сетевые порты добавлены в бридж bridge_lan, беспроводной адаптер открытой сети в bridge_hotspot, а рабочей – bridge_work.

В разделе Interface на вкладке VLAN создаем новый влан с номером 10 на сетевом интерфейсе bridge_lan, для большей наглядности и удобства даем ему имя vlan_10_hotspot.

Аналогично добавляем влан с номером 11 для рабочей сети – vlan_11_work.

Теперь данные из влана с номером 10 будут передаваться через открытую сеть, а из 11 – в рабочую. Через сетевые порты 1-5 можно подключать точки между собой. Если в месте установки оборудования требуется подключить стационарные компьютеры – то несколько сетевых портов можно объединить с 11 вланом и получить доступ к сети.

Для управления в меню IP->Address добавляем адрес для управления – 192.168.1.2/24 на интерфейсе bridge_lan.

В меню IP->Routes указываем маршрут по умолчанию на адрес центрального маршрутизатора – 192.168.1.1.

И для удобного поиска точек в сети с помощью System->Identity даем каждой уникальное имя, в нашем случае LANMART_Wi-Fi_Cabinet1. Можно указывать и русскими буквами. Теперь при запуске winbox или сканирования сети будут показаны не только IP-адреса маршрутизаторов, но и их имена.

А для удобного сканирования беспроводной сети для определения уровней сигналов между точками, указываем Radio Name соответствующее расположению точки, так же LANMART_Cabinet1, и другую частоту, что бы точки не мешали друг другу. Теперь при сканировании сети можно будет отличить одну от другой, ведь имя беспроводной сети у них одинаковое.

После всех приведенных настроек получаем вот такую конфигурацию интерфейсов. Теперь ее можно сохранить и переносить на другие.

В меню New Terminal через export compact получаем конфигурацию в текстовом виде и копируем в буфер обмена.

И сохраняем в текстовый файл, не забываем удалить MAC-адрес Virtual AP.

Снова заходим на центральный маршрутизатор и так же добавляем на нем бридж – bridge_LAN.

И добавляем в него сетевые порты 2-8. Порт 9 можно использовать для подключения кабеля к стационарному компьютеру что бы получить доступ к рабочей сети, или в порт 10 к хотспоту. Естественно сетевые порты можно распределить и другим образом.

Так же создаем vlan_10_hotspot с номером 10 на порту bridge_LAN.

И аналогично vlan_11_work с номером 11 на порту bridge_LAN.

Получается следующий список объединения портов бриджа.

Выключаем встроенный беспроводной адаптер на центральном маршрутизаторе что бы проверить работу другой точки доступа.

Но вот подключение к ней не происходит. Оказывается при сохранении конфигурации не правильно настроен оказался параметр минимального уровня сигнала на вкладке Access List раздела Wireless, просто -77. Естественно уровень принимаемого сигнала был отличный от указанного и ноутбук не мог подключиться к сети.

Находим в текстовой конфигурации нужную строчку и видим что там так же -77.

Редактируем файл нужным образом, указываем нужный нам диапазон -77..120.

Для проверки копируем и вставляем нужную строчку из файла конфигурации.

И получаем вторую запись с правильным ограничением.

Стираем первую и все приходит в норму. При настройке микротика нужно следить за такими мелочами и всегда проверять правильность применения параметров, особенно при создании конфигурации для большого количества устройств.

Указанное ограничение уровня минимального сигнала позволяет автоматически отбрасывать клиента с точки, и он тут же подключится к другой доступной.

Это позволяет перемещаться по всей зоне действия сети без потери связи и обрывов сетевых соединений.

Теперь можно без проблем подключиться к беспроводной сети. На вкладке Registration виден MAC-адрес клиента и его уровень сигнала -34, а так же канальные скорости.

Подключаемся к открытой беспроводной сети и проверяем ее работу, а потом к рабочей. Если после проверки зайти на центральный маршрутизатор и посмотреть логи (нажатием на кнопку Log в меню слева), то видна вся активность клиентов.

Включаем беспроводной адаптер на центральном маршрутизаторе.

Теперь рассмотрим правку конфигурации для копирования на большое количество точек доступа при создании распределенной беспроводной сети на территории крупного офиса или гостиницы. Что бы было удобнее удалить комментарии, произведем их жирным текстом.

— Создание бриджей, данную настройку трогать не нужно.

/interface bridge

add name=bridge_hotspot

add name=bridge_work

add name=bridge_lan

— Настройка беспроводного адаптера, в ней следует изменять выделенные жирным параметры – частоту работы frequency и имя точки в эфире radio-name.

/interface wireless

set 0 band=2ghz-b/g basic-rates-b=”” default-authentication=no

default-forwarding=no disabled=no distance=indoors frequency=2437

frequency-mode=superchannel ht-rxchains=0,1 ht-txchains=0,1

hw-protection-mode=rts-cts l2mtu=2290 mode=ap-bridge name=wlan_hotspot

periodic-calibration=enabled periodic-calibration-interval=10 radio-name=

LANMART_Cabinet1 rate-set=configured scan-list=2400-2500 ssid=

LANMART-FREE-WI-FI supported-rates-b=”” tx-power=18 tx-power-mode=

all-rates-fixed wireless-protocol=802.11

/interface wireless nstreme

set wlan_hotspot enable-polling=no

— Создание вланов на интерфейсе.

В данном случае на всех точках указаны одинаковые вланы, но правильнее для каждой сделать уникальные. Первая точка имеет влан 10 для открытой сети и 11 для рабочек, вторая влан 12 для открытой и 13 для рабочей и так далее. На центральном маршрутизаторе нужно будет добавить указанные вланы и внести их в нужный бридж. При этом трафик между клиентами разных беспроводных точек подключенных к открытой сети будет заблокирован.

/interface vlan

add interface=bridge_lan l2mtu=1594 name=vlan_10_hotspot vlan-id=10

add interface=bridge_lan l2mtu=1594 name=vlan_11_work vlan-id=11

— Пароль на беспроводную сеть должен быть везде одинаковый.

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

add authentication-types=wpa-psk,wpa2-psk group-ciphers=tkip,aes-ccm

management-protection=allowed mode=dynamic-keys name=profile_work

supplicant-identity=”” unicast-ciphers=tkip,aes-ccm wpa-pre-shared-key=

12345678 wpa2-pre-shared-key=12345678

/interface wireless

add area=”” arp=enabled bridge-mode=enabled default-ap-tx-limit=0

default-authentication=no default-client-tx-limit=0 default-forwarding=no

disable-running-check=no disabled=no hide-ssid=no l2mtu=2290

master-interface=wlan_hotspot max-station-count=2007

mtu=1500 multicast-helper=default name=wlan_work proprietary-extensions=

post-2.9.25 security-profile=profile_work ssid=LANMART-WORK

update-stats-interval=disabled wds-cost-range=0 wds-default-bridge=none

wds-default-cost=0 wds-ignore-ssid=no wds-mode=disabled wmm-support=

disabled

— Добавляем порты в бридж, если некоторые сетевые порты нужно использовать для доступа к рабочей сети, то нужно из добавить в соответствующий бридж.

/interface bridge port

add bridge=bridge_lan interface=ether1

add bridge=bridge_lan interface=ether2

add bridge=bridge_lan interface=ether3

add bridge=bridge_lan interface=ether4

add bridge=bridge_lan interface=ether5

add bridge=bridge_hotspot interface=wlan_hotspot

add bridge=bridge_work interface=wlan_work

add bridge=bridge_hotspot interface=vlan_10_hotspot

add bridge=bridge_work interface=vlan_11_work

— Ограничение по уровню минимального сигнала. Если какая-то точка будет установлена отдельно от остальных, то для обеспечения максимальной дальности работы параметры уровня сигнала могут быть изменены.

/interface wireless access-list

add forwarding=no signal-range=-77..120

— Все точки должны иметь уникальные IP-адреса, при заливке конфигурации нужно их изменять.

/ip address

add address=192.168.1.2/24 interface=bridge_lan

/ip route

add distance=1 gateway=192.168.1.1

— Имя точки доступа, так же должно быть уникальное у каждой. Через конфигурацию в текстовом виде можно указывать только английскими буквами.

/system identity

set name=LANMART_Wi-Fi_Cabinet1

— Пароль на маршрутизатор. При сохранении через export compact не выводится, его нужно добавить вручную.

/user set 0 password=mikrotik

Схема настройки нового маршрутизатора простая – заходим через winbox, обновляем прошивку и загрузчик, сбрасываем начальную конфигурацию и через окно New Terminal вставляем новую конфигурацию устройства, которая сразу же применяется без перезагрузки. Таким образом можно быстро настроить большое количество устройств, промаркировать их и установить.

Получившаяся беспроводная сеть работает сама по себе, автоматически переключает клиентов с точки на точку во время перемещения (осуществляет роуминг), и не требует дополнительных контроллеров, как в решениях других производителей. Для мониторинга доступности оборудования и изменения настроек можно использовать систему управления The DUDE.

Контроллер Wi-Fi точек доступа на Mikrotik

В последней версии операционной системы Mikrotik RouterOS под номером 6.11 была добавлена экспериментальная функция, позволяющая использовать роутер на этой платформе в качестве контроллера Wi-Fi точек доступа.

К сожалению, так как данный функционал только что появился и находится в статусе бэта, информация о нём ограничевается довольно скучной статьёй на в Wiki-справочнике Mikrotik’а.

Пошаговой инструкции по настройке мне найти не удалось, поэтому, решено было попытаться всё настроить методом научного тыка.

В данном посте я рассматриваю простую настройку контроллера (не углубляясь в дебри настроек, коих очень много) обеспечивающую следующую конфигурацию (по сути, аналогичную той, что была бы настроена на простом SOHO-роутере уровня D-Link DIR-620 с родной прошивкой, и используемую в домашних условиях):

- Два Wi-Fi роутера Mikrotik RouterBoard

- Routerboard RB951G-2HnD — основной, является контроллером Wi-Fi, точкой доступа, маршрутизатором, DHCP- и DNS-сервером. Далее буду именовать его контроллером

- Routerboard RB951Ui-2HnD — дополнительный, является только точкой доступа Wi-Fi и свитчём на 3 порта (POE in и out порты не включены в свитч и зарезервированы на будущее). Далее буду именовать его точкой доступа или точкой

- WPA/WPA2-PSK аутентификация с AES-шифрованием

- Строго определённый канал, с шириной 20МГц

- Единственный SSID, не скрытый

- Клиенты не изолированны друг от друга и проводной сети (действительно, зачем это дома?)

Заинтересовавшимся, предлагаю продолжить чтение под катом. Внимание, трафик!

Дисклеймер

Итак, мы осознали страх и риск, связанный с использованием технологий, находящихся на этапе тестирования, понимаем, что за повторение действий, описанных в данной статье, отвечать будете только вы. Тут же стоит отметить, что данный функционал пока не совместим с:

- Nstreme AP support

- Nv2 AP support

То есть, работает только 802.11.

Подготовка

По информации с Wiki работа данной системы не требует наличия Wi-Fi на роутере, в таком случае устройство может выполнять функции контроллера. Первым делом, необходимо обновить систему на наших роутерах до версии 6.11.

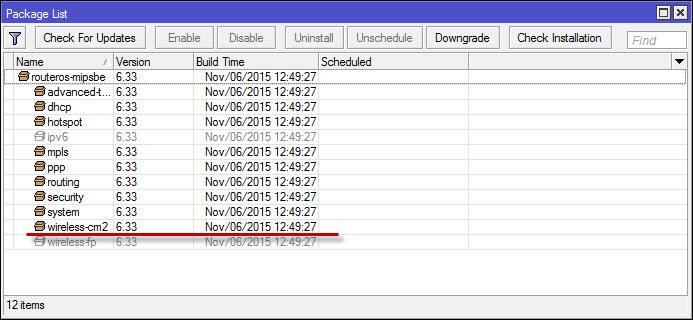

Можно скачать файл прошивки с официального сайта Mikrotik, после чего перетащить его в окно Winbox’а, после чего перезагрузить роутер; или же зайти в раздел System -> Packages, нажать кнопку Check For Updates и в появившемся окне ещё раз нажать на Check For Updates, а затем Download & Upgrade.

Далее в разделе загрузок на официальном сайте Mikrotik, нужно скачать файл пакета Wireless CAPsMAN (он находится там же где и прошивка для вашей платформы), после чего установить его так же, как обновление RouterOS, т.е. перетаскиваем на окно Winbox’а и перезагружаемся.

После перезагрузки заходим в раздел Packages, чтобы убедиться, что пакет корректно установился и активирован.

Обратите внимание, появился пакет wireless-fp, а пакет wireless стал неактивным. Кроме того, появился новый пункт CAPsMAN в главном меню и кнопка CAP в разделе Wireless.

Настройка контроллера

Действия, описанные в данном разделе, требуется выполнить только на контроллере.

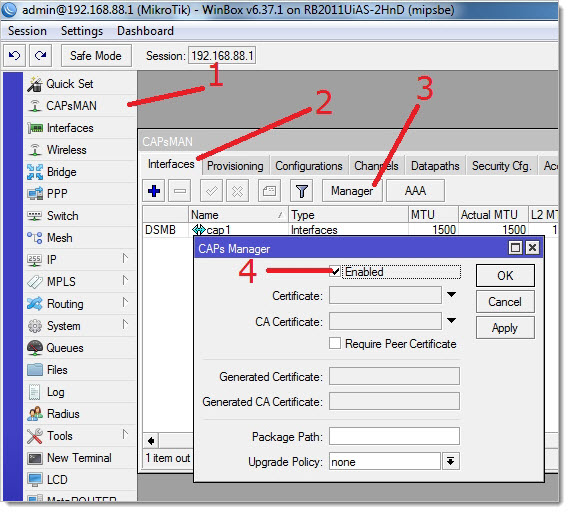

Заходим в раздел CAPsMAN в главном меню.

Первая вкладка Interfaces будет содержать псевдо-интерфейсы, появляющиеся при подключении точек доступа к контроллеру на каждое подключение по одному псевдо-интерфейсу. Если зайти в любой псевдо-интерфейс, то можно увидеть настройки, которые применены к нему.

В принципе, можно вручную создать интерфейс для точки доступа, например в случае необходимости выделить какую-либо точку какими-то особыми настройками.

Чтобы включить режим контроллера, нажмём кнопку «Manager», устанавливаем галочку Enabled и нажимаем OK.

Переходим ко вкладке Configurations. Здесь создаются конфигурации, которые в дальнейшем будут разворачиваться на наших точках доступа.

Создадим новую конфигурацию

Зададим имя конфигурации, SSID, режим доступен только один, но на всякий случай, я решил не оставлять это значение пустым, хотя с пустым тоже всё работает. Тут же укажем, что использовать следует все доступные антены на приём и передачу (на моих роутерах их по две, но третья галочка хоть и установлена, ни на что влиять не будет).

Далее определим настройки канала

Заметьте, любые настройки можно сделать, как непосредственно в конфигурации, так и создать объект «Channel» на соответствующей вкладке CAPsMAN’а, после чего выбрать его из списка. Это может быть удобно при наличии сложных конфигураций с комбинацией различных параметров для нескольких точек доступа.

Укажем частоту (к сожалению, выпадающий список отсутствует, поэтому придётся указать значение вручную), ширина канала у меня почему-то принимает только значение 20МГц (в описании поля в консоли написано, что это может быть десятичное число от 0 до 4294967.

295, поэтому поставить 20/40 нельзя, а если указывать значения, больше 20, появляется ошибка, что точка доступа неподдерживает данную частоту). Если ширину канала не указать, то 20МГц будет принято по умолчанию. Далее выбираем формат вещания 2ghz-b/g/n.

Следующее поле по смыслу как раз должно давать возможность расширить канал до 20/40, но почему-то независимо от выбранного значения этого не происходит. На всякий случай, выбираю Ce (в предыдущих версиях above).

Следующий раздел позволяет указать сетевые параметры

Как и в случае с каналом, можно оформить этот раздел конфигурации через отдельный объект.

Укажем здесь только разрешение на доступ клиентов друг к другу и к локальной сети.

Раздел «безопасность»

Содержит, в принципе, привычные настройки, которые не нуждаются в коментировании. Единственное, что хочется отметить — это отсутствие WEP аутентификации. Тут так же можно выполнить настройки в отдельном объекте «Security», после чего указать его в соответствующем поле.

Развёртывание

После того как мы закончили редактировать конфигурацию, сохраним её. Она понадобится нам на следующем этапе.

На вкладке Provisioning мы создаём новое развёртывание. Укажем тип конфигурации.

Создадим в этом разделе объект «Provisioning».

Поле «Radio Mac» позволяет определить конкретную точку доступа, к которой будет применено данное развёртывание, по умолчанию — ко всем. Действие нужно указать «create dynamic enabled», другие варианты нужны для статических интерфейсов. Укажем только что созданную конфигурацию в качестве основной.

Настройка точек доступа

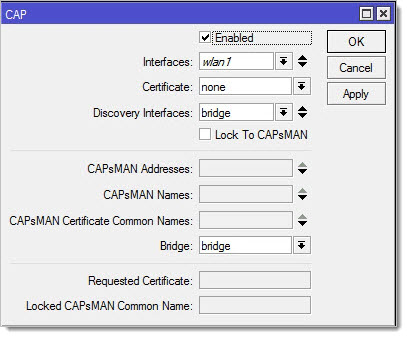

Здесь всё гораздо проще. Настройки выполняются на роутерах, оснащённых Wi-Fi модулями. Заходим в раздел Wireless.

Нажимаем кнопку CAP.

Ставим галочку Enabled, указываем беспроводной интерфейс, в случае, если точка доступа и контроллер это одно устройство, добавляем в поле CAPsMAN addresses свой же IP.

Если точка доступа, и контроллер — это разные устройство, то CAPsMAN addresses можно не указывать, вместо этого указать Discovery Interfaces.

Поле Bridge можно заполнить — указать мост, в котором находится локальная сеть, в таком случае при установке соединения с контроллером, интерфейс будет автоматически добавляться в мост, а можно не указывать, тогда его придётся назначить в пункте меню Bridge.

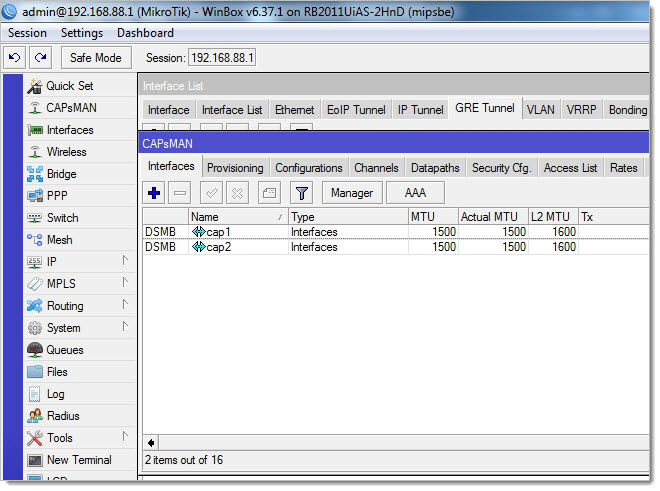

После нажатия кнопки OK. У интерфейса появится краснный коментарий, обозначающий, что он управляется контроллером.

После установки соединения с контроллером и получения от него настроек появится вторая строчка коментария с указанием параметров сети.

А во вкладке Interfaces пункта меню CAPsMAN появятся псевдо-интерфейсы соответствующие этим соединениям.

После редактирования настроек контроллера, можно принудительно обновить развёртывание на точки доступа в разделах Remote CAP и Radio (в зависимости от того, какие настройки меняли), выделением нужной точки и нажатием на кнопку Provision.

Подключенных клиентов по интерфейсам можно увидеть в разделе Registration Table:

Заключение

Поскольку функционал CAPsMAN и CAP только что появился в открытом доступе и всё ещё находится в статусе бэта-тестирования, я предполагаю, что интерфейс, настройки и возможности в скором времени вполне могут измениться. Но принципиальные изменения вряд ли произойдут, так что надеюсь, что пост не потеряет актуальности.

При написании данного поста использовалась статья из официальной Wiki Mikrotik.

ссылка на оригинал статьи http://habrahabr.ru/post/217657/

Контроллер Wi-Fi точек доступа на Mikrotik

31 марта 2014 в 16:07 (МСК) | сохранено31 марта 2014 в 21:38 (МСК)

В последней версии операционной системы Mikrotik RouterOS под номером 6.11 была добавлена экспериментальная функция, позволяющая использовать роутер на этой платформе в качестве контроллера Wi-Fi точек доступа.

К сожалению, так как данный функционал только что появился и находится в статусе бэта, информация о нём ограничевается довольно скучной статьёй на в Wiki-справочнике Mikrotik'а. Пошаговой инструкции по настройке мне найти не удалось, поэтому, решено было попытаться всё настроить методом научного тыка.

В данном посте я рассматриваю простую настройку контроллера (не углубляясь в дебри настроек, коих очень много) обеспечивающую следующую конфигурацию (по сути, аналогичную той, что была бы настроена на простом SOHO-роутере уровня D-Link DIR-620 с родной прошивкой, и используемую в домашних условиях):

- Два Wi-Fi роутера Mikrotik RouterBoard

- Routerboard RB951G-2HnD — основной, является контроллером Wi-Fi, точкой доступа, маршрутизатором, DHCP- и DNS-сервером. Далее буду именовать его контроллером

- Routerboard RB951Ui-2HnD — дополнительный, является только точкой доступа Wi-Fi и свитчём на 3 порта (POE in и out порты не включены в свитч и зарезервированы на будущее). Далее буду именовать его точкой доступа или точкой

- WPA/WPA2-PSK аутентификация с AES-шифрованием

- Строго определённый канал, с шириной 20МГц

- Единственный SSID, не скрытый

- Клиенты не изолированны друг от друга и проводной сети (действительно, зачем это дома?)

Заинтересовавшимся, предлагаю продолжить чтение под катом. Внимание, трафик!

Итак, мы осознали страх и риск, связанный с использованием технологий, находящихся на этапе тестирования, понимаем, что за повторение действий, описанных в данной статье, отвечать будете только вы. Тут же стоит отметить, что данный функционал пока не совместим с:

- Nstreme AP support

- Nv2 AP support

То есть, работает только 802.11. По информации с Wiki работа данной системы не требует наличия Wi-Fi на роутере, в таком случае устройство может выполнять функции контроллера. Первым делом, необходимо обновить систему на наших роутерах до версии 6.11. Можно скачать файл прошивки с официального сайта Mikrotik, после чего перетащить его в окно Winbox'а, после чего перезагрузить роутер; или же зайти в раздел System -> Packages, нажать кнопку Check For Updates и в появившемся окне ещё раз нажать на Check For Updates, а затем Download & Upgrade. Далее в разделе загрузок на официальном сайте Mikrotik, нужно скачать файл пакета Wireless CAPsMAN (он находится там же где и прошивка для вашей платформы), после чего установить его так же, как обновление RouterOS, т.е. перетаскиваем на окно Winbox'а и перезагружаемся. После перезагрузки заходим в раздел Packages, чтобы убедиться, что пакет корректно установился и активирован.Обратите внимание, появился пакет wireless-fp, а пакет wireless стал неактивным. Кроме того, появился новый пункт CAPsMAN в главном меню и кнопка CAP в разделе Wireless. Действия, описанные в данном разделе, требуется выполнить только на контроллере. Заходим в раздел CAPsMAN в главном меню.Первая вкладка Interfaces будет содержать псевдо-интерфейсы, появляющиеся при подключении точек доступа к контроллеру на каждое подключение по одному псевдо-интерфейсу. Если зайти в любой псевдо-интерфейс, то можно увидеть настройки, которые применены к нему. В принципе, можно вручную создать интерфейс для точки доступа, например в случае необходимости выделить какую-либо точку какими-то особыми настройками. Чтобы включить режим контроллера, нажмём кнопку «Manager», устанавливаем галочку Enabled и нажимаем OK. Переходим ко вкладке Configurations. Здесь создаются конфигурации, которые в дальнейшем будут разворачиваться на наших точках доступа.

Зададим имя конфигурации, SSID, режим доступен только один, но на всякий случай, я решил не оставлять это значение пустым, хотя с пустым тоже всё работает. Тут же укажем, что использовать следует все доступные антены на приём и передачу (на моих роутерах их по две, но третья галочка хоть и установлена, ни на что влиять не будет).

Заметьте, любые настройки можно сделать, как непосредственно в конфигурации, так и создать объект «Channel» на соответствующей вкладке CAPsMAN'а, после чего выбрать его из списка. Это может быть удобно при наличии сложных конфигураций с комбинацией различных параметров для нескольких точек доступа. Укажем частоту (к сожалению, выпадающий список отсутствует, поэтому придётся указать значение вручную), ширина канала у меня почему-то принимает только значение 20МГц (в описании поля в консоли написано, что это может быть десятичное число от 0 до 4294967.295, поэтому поставить 20/40 нельзя, а если указывать значения, больше 20, появляется ошибка, что точка доступа неподдерживает данную частоту). Если ширину канала не указать, то 20МГц будет принято по умолчанию. Далее выбираем формат вещания 2ghz-b/g/n. Следующее поле по смыслу как раз должно давать возможность расширить канал до 20/40, но почему-то независимо от выбранного значения этого не происходит. На всякий случай, выбираю Ce (в предыдущих версиях above).

Как и в случае с каналом, можно оформить этот раздел конфигурации через отдельный объект. Галочка local-forwarding позволяет передать управление трафиком точкам доступа. В этом случае попадание клиентов в определённую подсеть (путём добавлениея wlan интерфейса в определённый bridge), маршрутизация и т.д. будет осуществляться привычным образом, т.е. через интерфейс беспроводной сети. Снятие этой галочки передаёт управление контроллеру, соответственно все прочие настройки на этой вкладке действительны только при снятой галочке.

Содержит, в принципе, привычные настройки, которые не нуждаются в коментировании. Единственное, что хочется отметить — это отсутствие WEP аутентификации. Тут так же можно выполнить настройки в отдельном объекте «Security», после чего указать его в соответствующем поле. После того как мы закончили редактировать конфигурацию, сохраним её. Она понадобится нам на следующем этапе.На вкладке Provisioning мы создаём новое развёртывание. Укажем тип конфигурации. Создадим в этом разделе объект «Provisioning».Поле «Radio Mac» позволяет определить конкретную точку доступа, к которой будет применено данное развёртывание, по умолчанию — ко всем. Действие нужно указать «create dynamic enabled», другие варианты нужны для статических интерфейсов. Укажем только что созданную конфигурацию в качестве основной. Здесь всё гораздо проще. Настройки выполняются на роутерах, оснащённых Wi-Fi модулями. Заходим в раздел Wireless.Нажимаем кнопку CAP.Ставим галочку Enabled, указываем беспроводной интерфейс, в случае, если точка доступа и контроллер это одно устройство, добавляем в поле CAPsMAN addresses свой же IP.Если точка доступа, и контроллер — это разные устройство, то CAPsMAN addresses можно не указывать, вместо этого указать Discovery Interfaces. Поле Bridge можно заполнить — указать мост, в котором находится локальная сеть, в таком случае при установке соединения с контроллером, интерфейс будет автоматически добавляться в мост, а можно не указывать, тогда его придётся назначить в пункте меню Bridge.После нажатия кнопки OK. У интерфейса появится краснный коментарий, обозначающий, что он управляется контроллером.После установки соединения с контроллером и получения от него настроек появится вторая строчка коментария с указанием параметров сети.А во вкладке Interfaces пункта меню CAPsMAN появятся псевдо-интерфейсы соответствующие этим соединениям. После редактирования настроек контроллера, можно принудительно обновить развёртывание на точки доступа в разделах Remote CAP и Radio (в зависимости от того, какие настройки меняли), выделением нужной точки и нажатием на кнопку Provision.Подключенных клиентов по интерфейсам можно увидеть в разделе Registration Table:Поскольку функционал CAPsMAN и CAP только что появился в открытом доступе и всё ещё находится в статусе бэта-тестирования, я предполагаю, что интерфейс, настройки и возможности в скором времени вполне могут измениться. Но принципиальные изменения вряд ли произойдут, так что надеюсь, что пост не потеряет актуальности.

При написании данного поста использовалась статья из официальной Wiki Mikrotik.

UPD: перечитал wiki, обнаружил ошибку в посте, касательно вкладки datapath, внёс исправления в статью.

Время указано в том часовом поясе, который установлен на Вашем устройстве.

Версия сайта: 0.8.

Об ошибках, предложениях, пожалуйста, сообщайте через Telegram пользователю @leenr, по e-mail i@leenr.ru или с помощью других способов связаться.

Mikrotik RouterBoard RB2011UiAS-2HnD-IN

Rated 4.6/5 based on 15 customer reviews

Компания Mikrotik представляет вашему вниманию современное мультипортовое оборудование бюджетного уровня. Роутер Mikrotik RouterBoard RB2011UiAS-2HnD-IN предназначен для организации проводной и беспроводной сети внутри помещений.

Серия маршрутизаторов RB2011 выпускается в нескольких вариантах, которые различаются не только комплектом встроенных функций, но и внешним видом.

Главным отличием Mikrotik RB2011UiAS-2HnD-IN является производительность, безотказность и обширная функциональность модели при доступной цене.

Стоимость роутера ниже, чем у аналогичных моделей дорогих брендов, однако по качеству она мало чем им уступает.

Возможности Mikrotik RouterBoard RB2011UiAS-2HnD-IN

Благодаря RB2011UiAS-2HnD-IN стало возможным решение довольно сложных задач организации сети. Такой результат обеспечивают:

- Фирменная операционная система Mikrotik для RouterBoard – RouterOS с пятым уровнем лицензии.

- Встроенный в RB2011UiAS-2HnD-IN мощный процессор Atheros AR9344 (частота – 600MHz).

- Оперативная память объемом в 128MB (DDR SDRAM).

- Мощный передатчик WiFi сигнала 30 дБм.

- Интерфейс, в который входят 5 гигабитных и 5х10/100 Мбит/с портов, разъем для подключения оптики (SFP) и microUSB.

Маршрутизатор способен решать сетевые задачи предприятий малого и среднего бизнеса (офисы, кафе, рестораны, гостиницы и т. п.), но многие покупают Mikrotik RB2011UiAS-2HnD-IN и для домашнего использования. С помощью роутера можно:

- ограничивать скорость подключенных пользователей,

- ограничивать доступ к различным сайтам и соцсетям, а также торрентам,

- организовывать и настраивать HotSpot,

- применять firewall,

- создавать VPN туннели,

- использовать динамическую маршрутизацию и многое другое.

Особенности Mikrotik RouterBoard RB2011UiAS-2HnD-IN

Корпус модели оснащен светодиодными индикаторами, сообщающими о питании прибора и активности сетевых интерфейсов. Оборудование имеет универсальную кнопку, благодаря которой можно быстро сбросить все настройки, и micro-B USB разъем.

Модель выполнена в настольном форм-факторе. Для монтажа на стену нужно купить специальное крепление.

Несомненным плюсом является и сенсорный LCD дисплей. С помощью него вы сможете получить массу полезной информации о состоянии маршрутизатора. Дисплей также позволяет управлять некоторыми функциями. RB2011UiAS-2HnD-IN оснащен также датчиками температуры и напряжения питания.

На маршрутизатор можно установить любой модуль 1.25G SFP для обустройства связи по оптоволоконным каналам. Производитель оснастил прибор мощным радиомодулем, который отлично функционирует на частоте 2.4GHz. Такая комплектация позволяет создать сеть с обширной зоной покрытия и беспроводное подключение: точка-точка, точка-многоточка. RB2011UiAS-2HnD-IN имеет лицензию RouterOS Level 5.

Питание роутер может получать как от обычного блока, так и посредством PoE (на порт Eth1).

Mikrotik RouterBoard RB2011UiAS-2HnD-IN укомплектован блоком питания и USB OTG кабелем. Роутер, помимо своих основных функций, может выступать источником питания для устройств поддерживающих PoE (для этого предназначен десятый порт).